Здравствуйте, гость ( Авторизация | Регистрация )

11.10.2016 - 18:45 11.10.2016 - 18:45

Сообщение

#1

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

Уязвимости, или как меня взломали.

Захожу я как-то раз в "Одноклассники" и вдруг чувствую - что-то не так. Всё в порядке, но половина оценок уже вроде бы как просмотрена. Но не мной. Почему? Может, сбой какой произошёл в компьютерной системе? Первый раз. Второй. Третий. Заподозрил, что меня взломали. Тогда я поменял пароль. Опять взломали. И ещё раз взломали. Мораль: не делайте пароли, состоящие из одного простого слова. Заходят на раз-два. -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

|

|

|

Ответов

(1 - 99)

13.10.2016 - 18:03 13.10.2016 - 18:03

Сообщение

#2

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

А вот ещё случай. Захожу на страницу "Одноклассников", где авторизация, и вдруг вижу нечто странное. Страница такая же, как два дня назад. Переделал... перезапустил... О! Теперь всё нормально.

Это практически единственный случай, когда мне удалось что-то сделать ДО того, как что-то случилось, а не ПОСЛЕ. » Кликните сюда для просмотра оффтоп текста.. «

-------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

14.10.2016 - 19:46 14.10.2016 - 19:46

Сообщение

#3

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Сложные пароли надо создавать от 10 и далее букв/ цифр.... что то типа такого 8bgh0F4fY5R11fTcvfh34QYMrfz5feNbhT5. Менять хотя бы раз в два-три месяца.

И не забывайте записывать. -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

16.10.2016 - 10:11 16.10.2016 - 10:11

Сообщение

#4

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

Не храните документы, содержащие личные данные, в сети интернет. Рано или поздно до них доберётся злой дядька, и тогда вы поймёте, что были очень и очень неправы.

-------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

17.10.2016 - 5:52 17.10.2016 - 5:52

Сообщение

#5

|

|

Мудрый          Текущее настроение:  Вст. ник | Цитата Группа: Дух форума Сообщений: 9447 Регистрация: 12.08.2006 Пользователь №: 2358 Награды: 77 Подарки: 460 Имя: Таня Пол: Ж Репутация:  4331 4331

|

Да и с фотографиями аккуратнее.

--------------------  -------------------- Подарки: (Всего подарков: 460 ) |

|

|

|

|

|

|

17.10.2016 - 7:36 17.10.2016 - 7:36

Сообщение

#6

|

|

|

Осваивающийся  Текущее настроение:  Вст. ник | Цитата Группа: Участники Сообщений: 80 Регистрация: 12.10.2016 Пользователь №: 87764 Награды: 2 Подарки: 2 Пол: ? Репутация:  7 7

|

Ну, взломали мою страницу в Одноклассниках. Дальше что? Я просто плюнул на этот сервис: невелика потеря. Но я не пойму одно: зачем это взломщику понадобилось? Выгоды никакой. Самолюбие потешить? Сомнительное удовольствие. Впрочем, ценности у людей разнятся...

-------------------- Подарки: (Всего подарков: 2 ) |

|

|

|

|

|

|

17.10.2016 - 7:54 17.10.2016 - 7:54

Сообщение

#7

|

|

Новенький Текущее настроение:  Вст. ник | Цитата Группа: Новички Сообщений: 38 Регистрация: 14.10.2016 Пользователь №: 87771 Награды: 1 Подарки: 2 Имя: Лена Пол: Ж Репутация:  10 10

|

Меня тоже ломали и не раз.Письмо админу и всё поправили.Я об этом не переживаю.

-------------------- Порой мы даже не замечаем, что наши мечты сбываются.

Нам всегда всего мало. -------------------- Подарки: (Всего подарков: 2 ) |

|

|

|

|

|

|

17.10.2016 - 8:29 17.10.2016 - 8:29

Сообщение

#8

|

|

Пуфыстик           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 15138 Регистрация: 13.07.2015 Пользователь №: 85532 Награды: 155 Подарки: 1143 Пол: Ж Репутация:  2221 2221

|

И не забывайте записывать. Конечно,а то забыть можно.Особенно если трудный ....хотя,если кому надо,не поглядят на ваш трудный пароль. Можно написать,не приличное слово.)) Сообщение отредактировал Pushinka - 17.10.2016 - 8:30 -------------------- Подарки: (Всего подарков: 1143 ) |

|

|

|

|

|

|

17.10.2016 - 18:45 17.10.2016 - 18:45

Сообщение

#9

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

Да и с фотографиями аккуратнее. На сайтах тоже ведь предлагается свои фотографии выкладывать... Создают для этого специальные темы. Большой пинок в сторону "Одноклассников": до недавних пор там обязательно нужно было указывать свои реальные имя, фамилию, фото, номер сотового телефона. Ну и другие данные до кучи. -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

17.10.2016 - 19:13 17.10.2016 - 19:13

Сообщение

#10

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Уязвимости были и будут всегда.... нет совершенного кода, где то что то меняется или совершенствуется и в тоже время появляются уязвимости, а под них алгоритмы взлома.

-------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

17.10.2016 - 19:21 17.10.2016 - 19:21

Сообщение

#11

|

|

think different        Текущее настроение:  Вст. ник | Цитата Группа: Супер Стар Сообщений: 4876 Регистрация: 31.10.2009 Пользователь №: 32067 Из: России Награды: 42 Подарки: 191 Имя: гомозиготная снежинка Пол: ? Репутация:  905 905

|

hook

» Кликните сюда для просмотра оффтоп текста.. «

-------------------- -------------------- Подарки: (Всего подарков: 191 ) |

|

|

|

|

|

|

17.10.2016 - 19:24 17.10.2016 - 19:24

Сообщение

#12

|

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 15478 Регистрация: 24.11.2014 Пользователь №: 84263 Награды: 62 Подарки: 489 Пол: ? Репутация:  1560 1560

|

hook » Кликните сюда для просмотра оффтоп текста.. « » Кликните сюда для просмотра оффтоп текста.. «

-------------------- Подарки: (Всего подарков: 489 ) |

|

|

|

|

|

|

18.10.2016 - 18:37 18.10.2016 - 18:37

Сообщение

#13

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

А вот ещё случай был. Дело было в сентябре 2009-го года. Я это очень хорошо помню, потому что двумя неделями ранее состоялось открытие аниме-библиотеки в нашем городе.

Мне пришло письмо: вы выиграли! Полмиллиона долларов. Ваш e-mail был случайно выбран среди многих... в розыгрыше почтовой службы Microsoft Hotmail... и для получения выигрыша вам необходимо в течение 4 дней прислать сканы каких-то там документов... и сообщить какие-то данные. Ну, я обрадовался и обратился за советом к бывшему однокласснику через сайт Одноклассники, который шарит в финансах. Говорю: письмо настоящее! Хочешь, я отдам тебе половину прибыли, если поможешь с этим делом?.. Так я ничего и не отослал. Так я и не получил свои полмиллиона долларов. Так я и остался бедняком и не купил себе... А потом я выиграл ещё раз. И ещё. И ещё... но денег так и не увидел. Жаба съела документы отсылать. А потом стали приходить письма другого типа, причём уже на английском. Случилась авиакатастрофа, в которой погибли какие-то люди, родственников у них тоже не было, куда девать наследство - не знаем, и группа африканских банкиров решила выбрать вас. Но вам нужно оплатить услуги адвоката в Великобритании. А потом мы вам перечислим всю сумму. Ну, потом ещё одна авиакатастрофа была. А потом я выиграл в лотерею в каком-то мелком городишке какой-то там страны. Я написал на форум этого городишки с просьбой сходить по этому адресу и разузнать, правда ли это. Никто не откликнулся. Так я и не получил денег. -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

21.10.2016 - 16:47 21.10.2016 - 16:47

Сообщение

#14

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

А вот ещё случай был. Захожу я как-то в "Одноклассники", а тут выскакивает окно "Введите ваш номер мобильного телефона для проверки."

"Администрация," - подумал Штирлиц. Ну, сотового телефона у меня нет. Раз закрыл окно. Два закрыл окно. Три раза закрыл окно. На четвёртый раз стало любопытно - а что будет? Ввёл свой номер домашнего телефона. Выскакивает следующее окно: "Введите код, пришедший по SMS." А через несколько часов какая-то наглая рыжая морда сообщает мне, где я живу, в личном сообщении. А про себя ничего не говорит. Я возмутился и обратился в администрацию. А мне там говорят, что ничего не могут сделать, хотя я приложил скриншот (кроме того, первого, который сделать не догадался). Больше окошко не всплывало. А потом меня ещё раз взломали... и ещё... а потом смяли в лепёшку и вышвырнули на улицу, как бродячего пса! И вот я здесь, рассказываю, как дело было. -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

21.10.2016 - 16:53 21.10.2016 - 16:53

Сообщение

#15

|

|

Пуфыстик           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 15138 Регистрация: 13.07.2015 Пользователь №: 85532 Награды: 155 Подарки: 1143 Пол: Ж Репутация:  2221 2221

|

А вот ещё случай был. А вот ещё случай был Как стррашно жить!D) -------------------- Подарки: (Всего подарков: 1143 ) |

|

|

|

|

|

|

21.10.2016 - 16:54 21.10.2016 - 16:54

Сообщение

#16

|

|

Осваивающийся  Текущее настроение:  Вст. ник | Цитата Группа: Участники Сообщений: 137 Регистрация: 26.01.2016 Пользователь №: 86432 Из: Россия Награды: 1 Подарки: 1 Пол: ? Репутация:  9 9

|

Уязвимости, или как меня взломали. Захожу я как-то раз в "Одноклассники" и вдруг чувствую - что-то не так. Всё в порядке, но половина оценок уже вроде бы как просмотрена. Но не мной. Почему? Может, сбой какой произошёл в компьютерной системе? Первый раз. Второй. Третий. Заподозрил, что меня взломали. Тогда я поменял пароль. Опять взломали. И ещё раз взломали. Мораль: не делайте пароли, состоящие из одного простого слова. Заходят на раз-два. главное делать длинный пароль, добавлять цифры и разные знаки, а также использовать регистр! И главное самому его не забыть, записать на бумажку) -------------------- Подарки: (Всего подарков: 1 )

Подарил(а): Sten |

|

|

|

|

|

|

21.10.2016 - 16:58 21.10.2016 - 16:58

Сообщение

#17

|

|

Пуфыстик           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 15138 Регистрация: 13.07.2015 Пользователь №: 85532 Награды: 155 Подарки: 1143 Пол: Ж Репутация:  2221 2221

|

А про себя ничего не говорит. Надо было тел. попросить На четвёртый раз стало любопытно - а что будет? Эх любопытство не доводит до добра. А потом меня ещё раз взломали... и ещё.. О Боже!что так не везет тебе -------------------- Подарки: (Всего подарков: 1143 ) |

|

|

|

|

|

|

21.10.2016 - 17:06 21.10.2016 - 17:06

Сообщение

#18

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 610 Регистрация: 7.10.2016 Пользователь №: 87734 Из: Краснодар Награды: 29 Подарки: 46 Имя: Артем Пол: М Репутация:  200 200

|

А вот ещё случай был. Захожу я как-то в "Одноклассники", а тут выскакивает окно "Введите ваш номер мобильного телефона для проверки." "Администрация," - подумал Штирлиц. Ну, сотового телефона у меня нет. Раз закрыл окно. Два закрыл окно. Три раза закрыл окно. На четвёртый раз стало любопытно - а что будет? Ввёл свой номер домашнего телефона. Выскакивает следующее окно: "Введите код, пришедший по SMS." А через несколько часов какая-то наглая рыжая морда сообщает мне, где я живу, в личном сообщении. А про себя ничего не говорит. Я возмутился и обратился в администрацию. А мне там говорят, что ничего не могут сделать, хотя я приложил скриншот (кроме того, первого, который сделать не догадался). Больше окошко не всплывало. А потом меня ещё раз взломали... и ещё... а потом смяли в лепёшку и вышвырнули на улицу, как бродячего пса! И вот я здесь, рассказываю, как дело было. О, ё... Без последнего предложения была обычная история... Вы потом из лепешки распрямились? -------------------- » Кликните сюда для просмотра оффтоп текста.. « -------------------- Подарки: (Всего подарков: 46 ) |

|

|

|

|

|

|

21.10.2016 - 17:10 21.10.2016 - 17:10

Сообщение

#19

|

|

Пуфыстик           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 15138 Регистрация: 13.07.2015 Пользователь №: 85532 Награды: 155 Подарки: 1143 Пол: Ж Репутация:  2221 2221

|

Кстати,нельзя ходить по всяким ссылкам.

-------------------- Подарки: (Всего подарков: 1143 ) |

|

|

|

|

|

|

21.10.2016 - 18:12 21.10.2016 - 18:12

Сообщение

#20

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

Надо было тел. попросить Я ему сказал паспорт показать.Не показал. Эх любопытство не доводит до добра. Ну, я думал, что администрация.-------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

21.10.2016 - 18:19 21.10.2016 - 18:19

Сообщение

#21

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 585 Регистрация: 15.10.2016 Пользователь №: 87779 Награды: 22 Подарки: 61 Пол: М Репутация:  212 212

|

прочитав , первая мысль, это фишинг

» Кликните сюда для просмотра оффтоп текста.. « вариантов фишинга много, лень рассказывать, но смена пароля уже не поможет, браузер уже автоматом кидает вас на подменный сайт, где вы собственноручно отдаете свои данные -------------------- Подарки: (Всего подарков: 61 ) |

|

|

|

|

|

|

21.10.2016 - 21:04 21.10.2016 - 21:04

Сообщение

#22

|

|

Осваивающийся  Текущее настроение:  Вст. ник | Цитата Группа: Участники Сообщений: 137 Регистрация: 26.01.2016 Пользователь №: 86432 Из: Россия Награды: 1 Подарки: 1 Пол: ? Репутация:  9 9

|

главное делать длинный пароль, добавлять цифры и разные знаки, а также использовать регистр! И главное самому его не забыть, записать на бумажку) Самое интересное, что когда я это писала, то у меня почему то курсор сам бегал по буквам. Реально испугалась, думала вирус, сам все прокручивает. Но видимо глюк был с мышкой))) -------------------- Подарки: (Всего подарков: 1 )

Подарил(а): Sten |

|

|

|

|

|

|

29.11.2016 - 7:25 29.11.2016 - 7:25

Сообщение

#23

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

На днях новое событие.

Опять вижу большую красивую форму после входа на сайт "Одноклассники". Форму закрываю, захожу в техпомощь, пишу сообщение примерно такого содержания (воспроизвожу по памяти): "Сегодня вы прислали мне сообщение с просьбой сообщить номер телефона. Отвечаю: у меня нет телефона!" Мне ответили: *** Это письмо сформировано автоматически, отвечать на него не нужно *** Номер вашей заявки: 2016112810050218. Дата регистрации заявки: 2016-11-28 12:37:28. Тема: «Профиль: О себе [Web]». Потом ещё раз ответили: Цитата Уважаемый пользователь, Пожалуйста, никак не реагируйте на подобные сообщения – мы подозреваем, что кто-то пытается взломать ваш профиль или преступным путём получить от вас деньги. Зачем мошенники могут это делать, вы можете прочитать в нашей официальной группе «Одноклассники. Всё ОК!» по этой ссылке. Администрация Одноклассников НИКОГДА не пишет пользователям личные сообщения, комментарии, сообщения на форуме или любые другие сообщения на самом сайте. Мы также НИКОГДА не запрашиваем пароли и логины пользователей, не просим переходить по подозрительным ссылкам и отсылать SMS. Если вам написал кто-то от нашего имени, просто проигнорируйте его сообщение и сразу же сообщите нам данные этого мошенника. Пришлите ссылку на его профиль, она должна выглядеть вот так: http://www.ok.ru/profile/123456789 Не забывайте, что вводя свой логин и пароль от Одноклассников на любом другом сайте, вы рискуете потерять свой профиль. Чтобы в будущем всё было ОК, просто соблюдайте некоторые несложные рекомендации: - проверяйте адреса ссылок из полученных писем. Наш адрес всегда содержит домен ok.ru; - регулярно проверяйте свой компьютер самой новой версией антивирусной программы; - не указывайте логин и пароль от Одноклассников нигде, кроме как на www.ok.ru. Дополнительная информация по теме: ok.ru/ok/topic/65879083573467 -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

3.12.2016 - 4:14 3.12.2016 - 4:14

Сообщение

#24

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 946 Регистрация: 29.05.2013 Пользователь №: 68270 Из: Тольятти Награды: 4 Подарки: 19 Имя: jura_k Пол: М Репутация:  57 57

|

По-русски это называется "фишинг". Типа "я админ, мне можешь писать безопасно".

/////////////////////// И выше я упоминал другую ситуацию: пишешь проверенному другу, а потом в почтовый ящик залезет уголовник, которому ты писать не собирался. -------------------- Вот почему букеты из шаров придумали, а аниме-библиотеку – нет? Ведь то же самое (bunch – связка).

-------------------- Подарки: (Всего подарков: 19 ) |

|

|

|

|

|

|

4.12.2016 - 14:01 4.12.2016 - 14:01

Сообщение

#25

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Есть же способы и софт спрятаться от фишинга... в сети полно инфы на эту тему, выбор большой....

-------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

31.12.2016 - 7:11 31.12.2016 - 7:11

Сообщение

#26

|

|

Алигарх        Текущее настроение:  Вст. ник | Цитата Группа: Супер Стар Сообщений: 3145 Регистрация: 6.03.2010 Пользователь №: 35347 Из: Петергоф, Петербург Награды: 11 Подарки: 37 Имя: Потапыч Пол: ? Репутация:  460 460

|

21 час назад

В Windows обнаружили «зеленый экран смерти» Twitter-пользователь с ником Chris123NT обратил внимание на необычный «экран смерти» Windows. Как правило, он синего цвета, но у пользователя изменил цвет на зеленый. Его может увидеть не каждый Изначально «экран смерти» в Windows был синим. В ранних версиях на нем белым шрифтом писалась техническая информация об ошибке. Вместо технической информации на «экране смерти» в Windows 8 отображалось краткое сообщение и грустный смайл, в Windows 10 — также QR-код, содержащий ссылку на интернет-страницу с информацией об ошибке. Цвет «экрана смерти» Windows поменялся не из-за проблем с монитором или драйверами видеокарты. Сотрудник Microsoft Матьян Хоэкстра рассказал в Twitter, что зеленый «экран смерти» будет появляться у участников программы Windows Insider, имеющих доступ к тестовым версиям системы. Это позволит разработчикам проще диагностировать, с какой версией ОС возникли неполадки.

--------------------  -------------------- Подарки: (Всего подарков: 37 ) |

|

|

|

|

|

|

15.03.2017 - 21:53 15.03.2017 - 21:53

Сообщение

#27

|

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 834 Регистрация: 4.03.2017 Пользователь №: 88620 Награды: 4 Подарки: 7 Пол: ? Репутация:  113 113

|

Израильская компания Check Point обнаружила уязвимость в веб-версиях WhatsApp и Telegram Израильская компания Check Point обнаружила серьезную уязвимость в веб-версиях мессенджеров WhatsApp и Telegram. На сайте компании сообщается, что уязвимость позволяла хакерам завладеть аккаунтом жертвы, получить доступ к персональным данным и групповым перепискам, фото, видео и контактам. Уязвимость позволяла отправлять жертве вредоносный код в виде обычной картинки или видеофайла. Кликая на картинку, пользователь открывал злоумышленнику доступ к локальному хранилищу с пользовательскими данными. С этого момента хакер получал полный доступ к данным учетной записи жертвы и мог рассылать вредоносный код пользователям из списка контактов. Уязвимость была обнаружена в начале марта. 8 марта специалисты Check Point передали эту информацию в отделы безопасности WhatsApp и Telegram. Разработчики уже разослали пользователям обновления для веб-версий. Компания Check Point была основана в 1993 году в Рамат-Гане. В настоящий момент она имеет более 4.000 сотрудников по всему миру. Центры разработки находятся в Израиле, Калифорнии, Швеции и Белоруссии. -------------------- Подарки: (Всего подарков: 7 ) |

|

|

|

|

|

|

29.03.2017 - 15:19 29.03.2017 - 15:19

Сообщение

#28

|

|

Алигарх        Текущее настроение:  Вст. ник | Цитата Группа: Супер Стар Сообщений: 3145 Регистрация: 6.03.2010 Пользователь №: 35347 Из: Петергоф, Петербург Награды: 11 Подарки: 37 Имя: Потапыч Пол: ? Репутация:  460 460

|

13 минут назад, источник: Русская служба Би-би-си

Конгресс США отменил закон о защите данных в интернете Палата представителей конгресса отозвала закон о праве на защиту персональных данных в интернете, дав интернет-провайдерам право продавать данные пользователей без их разрешения. Интернет-провайдеры в США в скором времени уже не будут должны спрашивать разрешения пользователей, чтобы делиться их персональными данными с маркетинговыми фирмами и другими участниками рынка. Палата представителей конгресса США проголосовала за отмену введенного при администрации Барака Обамы закона, обязывающего интернет-провайдеров получать разрешение на использование личных данных пользователей, включая такие, как местоположение клиента и история его посещений интернет-сайтов. Сторонники такого решения утверждают, что это повысит конкуренцию на рынке, критики опасаются, что отмена закона сильно ударит по правам потребителей. Ожидается, что президент Трамп в ближайшее время одобрит это решение Конгресса. Отмены закона активно добивались такие крупные игроки рынка коммуникаций как Verizon, AT&T и Comcast, которые утверждали, что компании, предоставляющие интернет-услуги, регулировались более жестко, чем, к примеру, Google или Facebook. Закон, принятый при Бараке Обаме в октябре прошлого года, незадолго до избрания Дональда Трампа, должен был вступить в силу к концу этого года. Он предполагал обязанность интернет-провайдеров запрашивать у потребителей разрешение на использование их личных данных, таких как точные координаты, информация о финансах, здоровье, детях, номера социальных страховок, адреса посещаемых сайтов, использование приложений и содержание посланий. Более того, интернет-компании были бы обязаны предоставить пользователям право отказаться предоставлять и более открытую информацию, например, адреса электронной почты. Победители и проигравшие á Источник: AP 2017 Интернет-провайдеры в США в скором времени уже не будут должны спрашивать разрешения пользователей, чтобы делиться их персональными данными с маркетинговыми фирмами и другими участниками рынка. Читайте также Власти Евросоюза грозят штрафами Facebook, Google и Twitter Палата представителей конгресса США проголосовала за отмену введенного при администрации Барака Обамы закона, обязывающего интернет-провайдеров получать разрешение на использование личных данных пользователей, включая такие, как местоположение клиента и история его посещений интернет-сайтов. Сторонники такого решения утверждают, что это повысит конкуренцию на рынке, критики опасаются, что отмена закона сильно ударит по правам потребителей. Ожидается, что президент Трамп в ближайшее время одобрит это решение Конгресса. Отмены закона активно добивались такие крупные игроки рынка коммуникаций как Verizon, AT&T и Comcast, которые утверждали, что компании, предоставляющие интернет-услуги, регулировались более жестко, чем, к примеру, Google или Facebook. Читайте также В чем в США обвиняют российских хакеров: изучаем судебные документы Закон, принятый при Бараке Обаме в октябре прошлого года, незадолго до избрания Дональда Трампа, должен был вступить в силу к концу этого года. Он предполагал обязанность интернет-провайдеров запрашивать у потребителей разрешение на использование их личных данных, таких как точные координаты, информация о финансах, здоровье, детях, номера социальных страховок, адреса посещаемых сайтов, использование приложений и содержание посланий. Более того, интернет-компании были бы обязаны предоставить пользователям право отказаться предоставлять и более открытую информацию, например, адреса электронной почты. Победители и проигравшие Новый глава Федеральной комиссии по коммуникациям США (FCC) Аджит Пай заявил, что отмена закона уравняет игроков в интернет-пространстве. «В прошлом году Федеральная комиссия по коммуникациям протолкнула партийным голосованием закон об охране персональных данных, разработанный в интересах одной группы компаний и в ущерб другой группе, — заявил он. — Соответственно, конгресс принял резолюцию, отклоняющую такой подход разделения на победителей и побежденных до того, как этот закон вступил в силу». «Я хочу, чтобы американцы знали, что FCC будет сотрудничать с Федеральной торговой комиссией, обеспечивая защиту персональных данных потребителей в интернете на последовательной и всеобъемлющей основе», — подчеркнул Аджит Пай. Однако решение Конгресса возмутило защитников прав пользователей интернета. Сегодня конгресс в очередной раз доказал, что его больше заботят интересы финансирующих его корпораций, чем безопасность их избирателей. «Разгневаны представители всего политического спектра, и каждый законодатель, проголосовавший за то, чтобы отнять у нас право на защиту персональных данных, пожалеет об этом, когда придет день выборов», — сказала она. Активисты уже запустили кампанию, чтобы рассказать людям, кто именно из конгрессменов выступил за отмену закона. --------------------  -------------------- Подарки: (Всего подарков: 37 ) |

|

|

|

|

|

|

29.03.2017 - 18:59 29.03.2017 - 18:59

Сообщение

#29

|

|

Я все могу. Умею меньше           Текущее настроение:  Вст. ник | Цитата Группа: Творцы Сообщений: 26097 Регистрация: 20.10.2016 Пользователь №: 87827 Из: Россия Награды: 148 Подарки: 799 Пол: Ж Репутация:  4101 4101

|

у нас закон такой не отменят, надеюсь) пусть хоть какая-то видимость защиты будет..

--------------------  -------------------- Подарки: (Всего подарков: 799 ) |

|

|

|

|

|

|

12.04.2017 - 15:27 12.04.2017 - 15:27

Сообщение

#30

|

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 834 Регистрация: 4.03.2017 Пользователь №: 88620 Награды: 4 Подарки: 7 Пол: ? Репутация:  113 113

|

В Microsoft Word обнаружена опасная уязвимость Специалисты компаний McAfee и FireEye сообщили об обнаружении уязвимости нулевого дня в пакете Microsoft Office, которая позволяет злоумышленникам незаметно установить вредоносное ПО на устройство пользователя. Эта уязвимость присутствует во всех версиях пакета Office. Как пишет SecurityLab, в ходе атаки хакеры рассылают электронные письма, содержащие документ Word со встроенным OLE-объектом. При открытии документа запускается исполнение экплоита, который загружает замаскированный под RTF-документ вредоносный файл с удаленного сервера. В результате атакующие получают возможность выполнить произвольный код, загрузить дополнительное вредоносное ПО и получить контроль над компьютером жертвы. Такой способ атаки представляет серьезную угрозу для пользователей, так как позволяет злоумышленникам обходить все защитные механизмы Microsoft, и работает даже при отключении макросов. Эксперты также отмечают, что уязвимость может быть использована для атаки ПК, работающих под управлением любой версии Windows, включая Windows 10, которая считается наиболее защищенной. Сообщается, что специалисты уведомили Microsoft о существовании уязвимости и компания работает над ее исправлением. Соответствующий патч может быть выпущен уже 11 апреля в рамках традиционного "вторника патчей". -------------------- Подарки: (Всего подарков: 7 ) |

|

|

|

|

|

|

13.05.2017 - 18:37 13.05.2017 - 18:37

Сообщение

#31

|

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 834 Регистрация: 4.03.2017 Пользователь №: 88620 Награды: 4 Подарки: 7 Пол: ? Репутация:  113 113

|

Глобальную вирусную атаку помогла остановить регистрация домена со странным названием

Вирус-вымогатель WannaCry, поразивший десятки тысяч компьютеров по всему миру, помогла остановить неожиданная находка анонимного программиста. Автор аккаунта @MalvareTechBlog выяснил, что вирус обращается к домену с длинным названием iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Автор @MalvareTechBlog вместе с коллегой Дарианом Хассом выяснили, что вирус обращается по такому адресу, и решил зарегистрировать домен, чтобы проследить его активность. Как выяснилось, адрес был зашит в коде вируса на тот случай, если его потребуется остановить: программа прекращала атаки, получая ответ, сообщает The Guardian. "Теперь могу добавить в свое резюме: "Случайно остановил международную кибератаку", - сообщил программист в Twitter. Он подчеркнул, что действия вируса это заблокировало лишь временно: хакерам стоит лишь изменить этот адрес в коде, и кибератака на незащищенные компьютеры продолжится. Поэтому аноним приветствовал позицию Microsoft, которая выпустила специальное обновление для неподдерживаемых операционных систем, например Windows XP, которое устраняет уязвимость, используемую WannaCry. Вечером 12 мая со всего мира начали поступать сообщения о массовом заражении компьютеров программой-шифровальщиком. За снятие блокировки злоумышленники требовали выкуп в биткоинах - эквивалент от 300 до 600 долларов. Наибольшее число кибератак наблюдалось в России, где целью преступников стали компьютеры МВД, "Сбербанка", Минздрава, "Мегафона". В субботу о попытке заражения сообщили в РЖД, а также в Центробанке - там подчеркнули, что массовые запросы к компьютерам российских кредитных учреждений были безуспешными. В Великобритании из-за массового заражения персональных компьютеров была нарушена работа 40 больничных учреждений. -------------------- Подарки: (Всего подарков: 7 ) |

|

|

|

|

|

|

26.05.2017 - 7:59 26.05.2017 - 7:59

Сообщение

#32

|

|

|

Известный     Текущее настроение:  Вст. ник | Цитата Группа: Жители Сообщений: 834 Регистрация: 4.03.2017 Пользователь №: 88620 Награды: 4 Подарки: 7 Пол: ? Репутация:  113 113

|

Израильская компания Check Point: субтитры к фильмам открывают "дверь" хакерам Израильская компания Check Point обнаружила серьезную уязвимость в популярных видеоплеерах, позволяющую хакерам получить полный контроль над любым видом устройств с помощью вредоносного кода, встроенного в субтитры. По данным компании, под угрозой находятся около 200 миллионов пользователей, использующих плееры VLC, KODI, Popcorn Time и Stremio. Как только пользователь открывает в плеере "зараженные" субтитры, он открывает хакерам доступ к устройству, на котором просматривает фильм. Вирус модифицирован под 25 существующих форматов субтитров. Специалисты по компьютерной безопасности отмечают, что речь идет о новом виде атаки. Хакеры воспользовались беспечностью пользователей, большинство из которых не проверяют скаченные из интернета субтитры на наличие вирусов, полагая, что речь идет о "примитивном текстовом файле". Многие плееры настроены на автоматический поиск и загрузку субтитров из известных репозиториев, например, таких как OpenSubtitles.org. Вместе с тем, специалисты обнаружили, что вирус может изменять алгоритм ранжирования хранящихся на сайте субтитров и выводить в первые строчки рейтинга зараженные файлы, которые затем автоматически скачиваются пользователями. В статье, опубликованной в официальном блоге Check Point, компания не раскрывает технические подробности обнаруженной уязвимости с тем, чтобы дать возможность разработчикам программного обеспечения залатать "дыры" и выпустить обновления. Компания Check Point была основана в 1993 году в Рамат-Гане. В настоящий момент она имеет более 4.000 сотрудников по всему миру. Центры разработки находятся в Израиле, Калифорнии, Швеции и Белоруссии. -------------------- Подарки: (Всего подарков: 7 ) |

|

|

|

|

|

|

18.06.2017 - 21:51 18.06.2017 - 21:51

Сообщение

#33

|

|

Новенький Текущее настроение:  Вст. ник | Цитата Группа: Новички Сообщений: 25 Регистрация: 20.03.2017 Пользователь №: 88695 Награды: 1 Подарки: 7 Имя: Kru Пол: М Репутация:  35 35

|

Опасность явления последней новости выше является вовсе не уязвимость плеера, а неработоспособность файрвола, в народе называемого анти-вирусом.

Неспособность файрвола отличать атаки - это опасность уровнем выше, чем опасность плеера. Так что, если у вас стоит любой антивирус, абсолютно любой без вашего учёта его работоспособности (то есть, вы его не настраивали после установки и не знаете каким методом он работает), то это опаснее, чем любая уязвимость в интернете, потомучто если решить проблему выше залатанием дыры плеера и убрать возможность заражать плеер через субтитры, то появится еще какая-то уязвимость о которой никто не будет знать, т.е. как говорится Дэй 1 или Дэй 0 о которой никто не знает и никогда не узнает, т.е. непредвиденная уязвимость. Против таких уязвимостей нельзя бороться залатыванием дыр, потомучто они на то и уязвимости, чтобы бить в ядро системы (плеера или же ОС). Чтобы бороться с этим нужен файрвол (в народе анти-вирус). Если стоит какой-нибудь Касперский чисто для галочки, то он опознает только уязвимости, которые уже известны, а всякие зиро\0\1 он не будет опознавать. Уязвимости - это лишь предлог, чтобы хайпить на ровном месте. Настоящие уязвимости никогда нигде не публикуются и пользуются только тем, чтобы навредить кому-то. Есть файрвол - это значит любой уязвимости закрыт доступ к чему угодно. А вот уже если файрвол имеет уязвимости - это уже другая тема, и тогда, если он подвергается атаке, значит и всё остальное подвергается атаке. Разработчики анти-вирусов либо любят продавать ненужный софт, либо они сами этого не знают. Если бы они знали - они бы не продавали их софт с анти-вирусами. Но они продают, значит любят продавать ненужный софт. Собственно, поэтому сам анти-вирус - это вирус)))) Единственная большая польза анти-вируса - это узнавание вирусов ввиде расширений (файлов). Всё остальное - он никогда не узнает и не защитит от этого. Ровно как и файрвол, если он сделан по типу анти-вируса, т.е. неспособный отличать защищенные соединения от незащищенных. Для этого нужна детальная настройка файрвола, но в том и проблема, что файрволы в наше время очень плохие и никуда не годятся. Поэтому, пользователю, нужно понять, что защищать себя надо - правильным методом - рабочим файрволом. Если файрвол работает чисто для галочки "разрешить\запретить соединения" или занимается сканированием на уязвимости, когда они уже давно закрыты, то это пустая трата времени. Те кто не разбирается - принимают это для успокоения души. А те кому не нужны такие программы - понимают что они не нужны за отсутствием ценности в них. Первый шаг осознавания - это прекратить использовать такие бесполезные программы и использовать анти-вирус только для одной цели: это предотвращение заражения против расширений файлов где находятся вирусы - против вирусов, которые созданы чисто для разрушения системы, т.е. которые не являются атаками на уязвимости, а просто бесполезные ущербные вирусы. Например, вирус который хочет удалить ОС. Против него анти-вирус сэкономит вам время, потомучто его принцип уже известен. А если же атака не опознана, не была открыта ранее, то анти-вирус не поможет, ибо это не его смысл. Сообщение отредактировал krukru - 18.06.2017 - 22:05 -------------------- ▀ ▀ █ ▀ ▀ ▒ █ ▀ ▀ ▀ █ ▒ █ ▀ ▀ █ ▒ █ ░ ▒ █ ▒ █ ▀ ▀ ▀ ▒ █ ░ ▄ ▀ ░ ▒ █ ▄ ░ ▒ █ ▒ █ ▀ ▀ ▀ ▀ ▀ █ ▀ ▀

░ ▒ █ ░ ░ ▒ █ ░ ░ ▒ █ ▒ █ ░ ░ ░ ▒ █ ▀ ▀ █ ▒ █ ▀ ▀ ▀ ▒ █ ▀ ▄ ░ ▄ ▒ █ ▒ █ ▒ █ ▒ █ ▀ ▀ ▀ ░ ▒ █ ░ ░ ░ ▒ █ ░ ░ ▒ █ ▄ ▄ ▄ █ ▒ █ ▄ ▄ █ ▒ █ ░ ▒ █ ▒ █ ▄ ▄ ▄ ▒ █ ░ ▒ █ █ ▒ █ ░ ░ ▀ █ ▒ █ ▄ ▄ ▄ ░ ▒ █ ░ ░ -------------------- Подарки: (Всего подарков: 7 ) |

|

|

|

|

|

|

27.06.2017 - 22:48 27.06.2017 - 22:48

Сообщение

#34

|

|

|

Почетный        Текущее настроение:  Вст. ник | Цитата Группа: Супер Стар Сообщений: 4625 Регистрация: 21.05.2011 Пользователь №: 45828 Награды: 11 Подарки: 162 Имя: Виктор Пол: М Репутация:  2261 2261

|

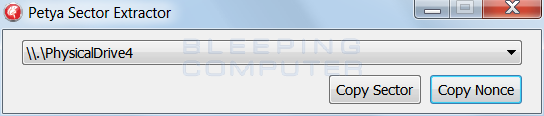

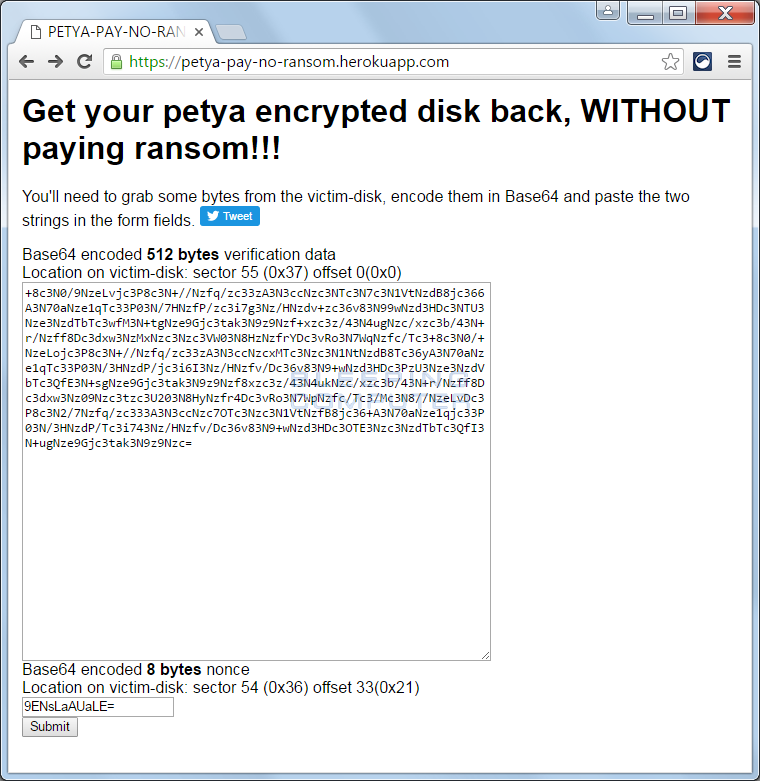

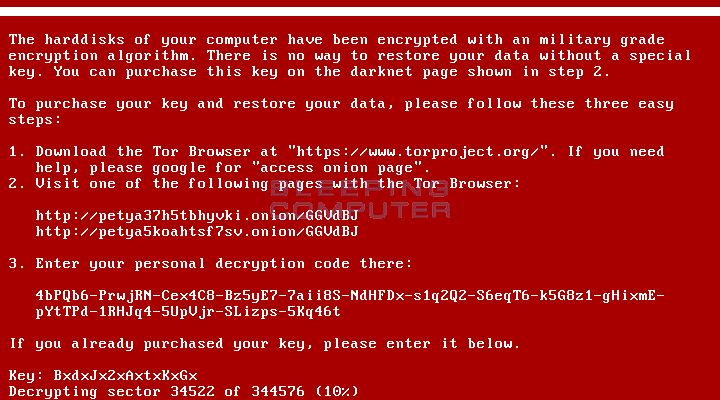

Как защититься от вируса, который сейчас всех атакует

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя. » Кликните сюда для просмотра оффтоп текста.. «

-------------------- Подарки: (Всего подарков: 162 ) |

|

|

|

|

|

|

26.02.2018 - 13:31 26.02.2018 - 13:31

Сообщение

#35

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

-------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

20.03.2018 - 11:20 20.03.2018 - 11:20

Сообщение

#36

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Новое расширение для Chrome предотвращает атаки на основе JavaScript Несмотря на навязчивое поведение расширения, тесты показали минимальное влияние на производительность. Команда исследователей создала расширение для браузера Google Chrome, которое может блокировать атаки по сторонним каналам на основе кода JavaScript, позволяющие похитить данные из ОЗУ или ЦП компьютера. В настоящее время расширение, получившее название Chrome Zero, доступно только на портале GitHub. Исследователи создали расширение для перезаписи и защиты функций, свойств и объектов JavaScript, которые часто используются вредоносным ПО, предназначенным для хищения данных ЦП или оперативной памяти. По словам экспертов, в настоящее время существует одиннадцать основных типов атак по сторонним каналам, которые могут выполняться с помощью кода JavaScript, запущенного в браузере. Для каждой атаки необходим доступ к различным локальным данным и перед тем, как атаковать злоумышленники используют код JavaScript для хищения, восстановления и сбора необходимой информации. После изучения каждого типа атак, исследователи идентифицировали пять основных категорий данных/функций, которые эксплуатируются в ходе атак по сторонним каналам: JS-восстанавливаемые адреса памяти, информация о точном времени, поддержка многопоточности браузера, данные, разделяемые между потоками кода JS, а также данные с датчиков устройства. Расширение Chrome Zero работает перехватывая код JavaScript, который браузер Chrome выполняет, и переписывает определенные функции, свойства и объекты JavaScript в оболочке, нейтрализуя уязвимости, которые атака по сторонним каналам может попытаться проэксплуатировать. Как заявили эксперты, несмотря на навязчивое поведение расширения, тесты показали минимальное влияние на производительность. Для его работы использовалось только 1,54% ресурсов, а задержка при загрузке страниц составила от 0,01064 до 0,08908 секунд - в зависимости от количества активированных функций защиты. Исследователи также заявили, что Chrome Zero может заблокировать 50% уязвимостей нулевого дня в Chrome, обнаруженных с момента выпуска Chrome 49. Поскольку расширение еще не доступно в интернет-магазине Chrome, пользователи могут установить его следующим образом: загрузить исходный код расширения с репозитория на GitHub, перейти на страницу управления расширениями Chrome (chrome://extensions), включить «Режим разработчика», нажать «Загрузить распакованное расширение» и выбрать папку «/chromezero», содержащую исходный код. После загрузки и активации расширения пользователи могут выбрать желаемый уровень защиты.  Качаем здесь! securitylab.ru Сообщение отредактировал hook - 20.03.2018 - 11:21 -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

10.12.2018 - 14:07 10.12.2018 - 14:07

Сообщение

#37

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Злоумышленники активно эксплуатируют 11-летнюю уязвимость в Firefox  Вирусописатели, распространители рекламы и прочие мошенники активно используют уязвимость в браузере Mozilla Firefox для того, чтобы не дать пользователям уйти с вредоносных сайтов. Примечательно, речь идет не о какой-либо новой уязвимости или технике, а о проблеме известной еще с 2007 года, но до сих пор не исправленной. Уязвимость заключается в следующем: преступники встраивают iframe в исходный код вредоносных сайтов, далее iframe отправляет запрос аутентификации на другой домен. В результате на вредоносном сайте отображается диалоговое окно авторизации, которое появляется повторно при каждой попытке его закрыть. В итоге пользователям приходится закрывать браузер и начинать сеанс заново. Несмотря на многочисленные уведомления о проблеме, за 11 лет разработчики Firefox по каким-то причинам так и не устранили ее. Как результат: на багтрекере Bugzilla продолжают появляться сообщения от пользователей, столкнувшихся с подобной ситуацией. “Сначала сайт открылся в полноэкранном режиме, появилось фальшивое диалоговое окно Windows (я использую Linux, поэтому знаю, что оно фальшивое). Оно попыталось заставить меня загрузить расширение. Далее я нажал ESC, чтобы выйти из полноэкранного режима, попытался нажать на кнопки “Закрыть” и “Отмена”, но безрезультатно, диалоговое окно появилось снова. Опция не разрешать установку расширения также оказалась нерабочей, единственным решением стало закрыть Firefox”, - гласит одно из свежих сообщений. В браузерах Microsoft Edge и Google Chrome подобная проблема уже устранена. В Edge задержка между отображением диалоговых окон достаточно велика, чтобы пользователь успел закрыть вкладку или браузер, а разработчики Chrome перенесли окна авторизации на уровень вкладок, то есть вредоносное окно блокирует только вкладку, а не полностью браузер. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

25.01.2019 - 19:42 25.01.2019 - 19:42

Сообщение

#38

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

ПРОДЕМОНСТРИРОВАН ДЖЕЙЛБРЕЙК IOS 12.1 НА IPHONE X  Для взлома устройства атакующему потребуется всего лишь заставить его владельца открыть вредоносную страницу в Safari. Специалист команды Vulcan Team компании Qihoo 360 Цисюнь Чжао раскрыл подробности об уязвимостях в браузере Apple Safari и ОС iOS, позволяющих взломать смартфоны iPhone X, работающие на базе iOS 12.1.2 и более ранних версий. Для успешной компрометации устройства атакующему потребуется всего лишь заставить его владельца открыть вредоносную страницу в Safari. Опубликованный исследователем PoC-код, получивший название Chaos, эксплуатирует две уязвимости, которые впервые были продемонстрированы командой Qihoo 360 на состязании TianfuCup в ноябре минувшего года. Речь идет об уязвимости повреждения памяти (CVE-2019-6227) в Apple Safari WebKit и уязвимости использования после освобождения (CVE-2019-6225) в ядре iOS. Как видно в видео, демонстрирующем работу эксплоита, с помощью первой уязвимости атакующий может создать страницу в Safari, содержащую скрипт для выполнения вредоносного кода на целевом устройстве, а затем, воспользовавшись вторым багом, повысить свои привилегии и установить вредоносное приложение. Исследователь принял решение не публиковать код джейлбрейка дабы не подвергать пользователей iPhone и iPad опасности. На минувшей неделе специалисты по безопасности Мин Чжэн и Сиалонг Бай сообщили об уязвимости в ядре версии iOS 12.1.2, позволяющей взломать iPhone нового поколения, выпущенные в 2018 году. Напомним, в начале января компания Zerodium, специализирующаяся на купле-продаже эксплоитов для уязвимостей в различных платформах, увеличила сумму вознаграждения за эксплоиты для уязвимостей в iOS до $2 млн. Джейлбрейк — операция, позволяющая получить доступ к файловой системе ряда устройств компании Apple, включая iPad, iPhone или iPod Touch. Данная процедура расширяет стандартные возможности устройства: помимо доступа к файловой системе, пользователь получает, к примеру, возможность устанавливать приложения не из App Store или менять темы. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

27.01.2019 - 18:17 27.01.2019 - 18:17

Сообщение

#39

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

В Chrome появится встроенная защита от атак drive-by  Инженеры Google работают над реализацией в Chrome нового механизма безопасности. В Chrome появится встроенная автоматическая защита от атак drive-by. В настоящее время компания Google работает над реализацией в своем браузере соответствующего механизма безопасности. Атаки drive-by часто используются киберпреступниками для заражения уязвимых компьютеров вредоносным ПО. В ходе атаки из браузера на систему жертвы загружается файл, который она не запрашивала (в некоторых случаях жертва даже не подозревает о происходящем). Загрузка файла может происходить через рекламу, плавающий фрейм (iframe) или встроенный в web-сайт вредоносный скрипт. Первым заблокировать функцию загрузки в плавающих фреймах предложил специалист компании Google Майк Уэст (Mike West) еще в 2013 году. В 2017 году Уэст снова напомнил о своем предложении через GitHub. Предложение поддержал один из разработчиков проекта Chromium Яо Сяо. Разработчик опубликовал открытый документ Google Docs под названием «Предотвращение загрузок drive-by в плавающих фреймах, защищенных песочницей» (Preventing Drive-By-Downloads in Sandboxed Iframes), где описал принцип работы соответствующего механизма безопасности. «У контент-провайдеров должна быть возможность самим решать, могут ли инициироваться загрузки drive-by для контента в плавающих фреймах. Поэтому мы намерены заблокировать загрузки в защищенных песочницей плавающих фреймах, происходящие без участия пользователя. Ограничение можно будет снять с помощью ключевого слова «allow-downloads-without-user-activation» («разрешить-загрузку-без-активации-пользователя» - ред.), если оно указано в списке атрибутов песочницы», - сообщается в документе. Как пояснил Яо Сяо, механизм безопасности будет блокировать загрузки, инициированные «навигацией или поддельными кликами на ссылки» без участия пользователя. После реализации новой функции все заблокированные загрузки будут прекращаться незаметно, а единственным свидетельством того, что они вообще происходили, станут ошибки, отображаемые на консоли разработчика. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

31.01.2019 - 19:09 31.01.2019 - 19:09

Сообщение

#40

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Тысячи смарт-часов позволяют злоумышленникам следить за детьми  В детских смарт-часах присутствуют простые в эксплуатации уязвимости повышения привилегий. Хотя ИБ-эксперты не перестают предупреждать об опасности детских IoT-гаджетов и смарт-игрушек, производители продолжают снабжать рынок уязвимыми продуктами, представляющими не только виртуальную, но и физическую угрозу. К примеру, уязвимые смарт-часы с функцией GPS-трекера позволяют злоумышленникам отследить местоположение ребенка и потенциально причинить ему вред. Осенью 2017 года специалисты Совета по защите прав потребителей Норвегии протестировали некоторые модели «умных» часов от различных производителей, включая Gator от TechSixtyFour. В ходе исследования в гаджетах были обнаружены уязвимости, позволяющие злоумышленникам отслеживать, подслушивать и даже общаться с пользователями устройств. Спустя один год исследователи компании Pen Test Partners решили еще раз взглянуть на Gator и проверить, как была улучшена их безопасность. «Угадайте, что мы нашли? Это была полная катастрофа. Кто угодно мог получить доступ ко всей базе данных, в том числе к местоположению детей в режиме реального времени, именам, данным родителей и т.д. Это касается не только часов Gator, но и десятков тысяч часов от других брендов», - сообщил специалист Pen Test Partners Вангелис Стыкас (Vangelis Stykas). Уязвимость позволяет злоумышленникам повысить свои привилегии и чрезвычайно проста в эксплуатации. В часах отсутствует механизм проверки наличия у пользователя разрешения на доступ к панели администрирования. Для получения доступа к данным атакующему достаточно лишь знать учетные данные пользователя часов. Компания TechSixtyFour исправила уязвимость, однако проблема по-прежнему может затрагивать гаджеты от других производителей. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

31.01.2019 - 20:27 31.01.2019 - 20:27

Сообщение

#41

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Новая уязвимость позволяет красть данные и управлять гаджетами  Уязвимость была найдена в программе-менеджере ES File Explorer. С ее помощью можно украсть любые данные. Специалист в области кибербезопасности Батист Робер обнаружил уязвимость в программе-менеджере ES File Explorer. Благодаря ей злоумышленники могут выкрасть любые данные пользователей с Android-гаджетов. Об этом отмечается на GitHub. Специалист также опубликовал видео на YouTube, в котором подробно изложил анализ бреши CVE-2019-6447. По его словам, программа содержит открытый порт. Хакер может получить доступ к любым файлам при условии, что он находится в одной Wi-Fi-сети с атакуемым. Робер создал специальный скрипт, благодаря которому смог получить данные из стороннего устройства, используя возможности уязвимости. korrespondent.net -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

31.01.2019 - 21:58 31.01.2019 - 21:58

Сообщение

#42

|

|

|

be with me           Текущее настроение:  Вст. ник | Цитата Группа: Боги Сообщений: 91364 Регистрация: 15.03.2013 Пользователь №: 57743 Из: РФ Награды: 609 Подарки: 5002 Пол: Ж Репутация:  13915 13915

|

отсюда вывод: вай фай зло

-------------------- Подарки: (Всего подарков: 5002 ) |

|

|

|

|

|

|

31.01.2019 - 22:03 31.01.2019 - 22:03

Сообщение

#43

|

|

Живая          Текущее настроение:  Вст. ник | Цитата Группа: Дух форума Сообщений: 7285 Регистрация: 1.09.2016 Пользователь №: 87453 Из: Пограничье Награды: 80 Подарки: 564 Имя: Мари Пол: Ж Репутация:  2592 2592

|

ВАааааще интернет - зло. НО!!!!!! Тут столько вкусных печенек и тех, с кем хочется ими поделиться, что в добро - не, не хочется. )))

-------------------- Мой тг-канал видеостихов и афоризмов на графике: https://t.me/MaRiMir_LiRica

Мой дзен: https://dzen.ru/id/5abbbedef031736570328c2c Vсё будет хорошо! Вперёд и вверх! ©"Оргия праведников" -------------------- Подарки: (Всего подарков: 564 ) |

|

|

|

|

|

|

1.02.2019 - 9:39 1.02.2019 - 9:39

Сообщение

#44

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Цитата льдинка отсюда вывод: вай фай зло Ну не все так плохо.... если некоторыми действиями обезопасить свои гаджеты.... 1. Не устанавливать всяко - разное.... 2. И антивирус в котором есть брандмауэр.... Цитата Mari ВАааааще интернет - зло. НО!!!!!! Тут столько вкусных печенек и тех, с кем хочется ими поделиться, что в добро - не, не хочется. ))) Почему зло? Интернет - это помощник во многих делах и т.д. , а уж как вы будете его пользовать зависит от вас.... -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

4.02.2019 - 13:00 4.02.2019 - 13:00

Сообщение

#45

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Недавняя уязвимость в FaceTime вдохновила спецслужбы  ЦПС Великобритании предложил обязать защищенные сервисы незаметно добавлять невидимых пользователей в разговоры и чаты. Как ранее сообщал SecurityLab, на прошлой неделе в сервисе для общения FaceTime была обнаружена уязвимость, позволяющая просматривать видео и прослушивать звук с устройства собеседника до того, как он ответит на звонок. Компания Apple временно отключила функцию Group FaceTime в своей платформе и сейчас работает над исправлением уязвимости. В то время, как правозащитники видят в сложившейся ситуации нарушение конфиденциальности данных пользователей (против Apple уже было подано несколько судебных исков в связи с вероятной утечкой данных), для спецслужб такая уязвимость стала бы настоящим подарком. По данным Американского союза защиты гражданских свобод (ACLU), Центр правительственной связи Великобритании (ЦПС) предложил обязать защищенные платформы для общения обеспечивать спецслужбам возможность создавать третьего, невидимого участника разговора. Предложение ЦПС получило название Ghost Proposal. Инициатива, авторами которой являются чиновники ЦПС Иэн Леви (Ian Levy) и Криспин Робинсон (Crispin Robinson), узаконивает создание так называемого «интерфейса недоверенного пользователя». Другими совами, в случае вступления предложения в силу сервисы будут обязаны по закону обеспечивать спецслужбам возможность для слежки за пользователями. «Сервисы сравнительно легко могут незаметно добавить в групповой чат или звонок участника из правоохранительных органов. Как правило, сервисы контролируют систему идентификации и сами решают, кто и какое устройство участвует в разговоре», - считают авторы инициативы. Это значит, что сервисам придется блокировать уведомления о добавлении еще одного участника в чат. По мнению авторов Ghost Proposal, таким образом спецслужбы смогут перехватывать звонки и сообщения в защищенных сервисах без необходимости трогать шифрование. Однако эксперты ACLU считают предложение сложно реализуемым и опасным. «Спроектировать ПО должным образом и без того сложно, а разработать его с предумышленными уязвимостями, пусть и ограниченными, еще сложнее. Механизм для умышленного создания недоверенного интерфейса станет привлекательной целью для хакеров и других преступников. Кто тогда будет нести ответственность за его использование в преступных целях?», - отметили в ACLU. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

4.02.2019 - 18:11 4.02.2019 - 18:11

Сообщение

#46

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

ПОЧТИ 31% ПРИЛОЖЕНИЙ ДЛЯ IOT-УСТРОЙСТВ НЕ ИСПОЛЬЗУЮТ ШИФРОВАНИЕ  В Android-приложениях для TP-Link, LIFX, Belkin и Broadlink обнаружены уязвимости. Совместная группа ученых из Федерального университета Пернамбуку (Бразилия) и Университета Мичигана (США) проанализировала безопасность Android-приложений для IoT-устройств и пришла к неутешительным выводам. Специалисты изучили приложения 96 IoT-устройств и выявили, что почти 31% не используют шифрование вообще, а 19% содержат встроенный ключ шифрования, который легко обнаружить. 38% приложений можно проэксплуатировать через уязвимости в протоколах. Исследователи изучили приложение Kasa for Mobile для устройств TP-Link, приложение для смарт-лампочек LIFX с поддержкой Wi-Fi, приложение WeMo для IoT-устройств Belkin и приложение e-Control для систем "умного" дома Broadlink. Для каждого из них они создали эксплоит. Специалисты обнаружили, что предлагаемая на Amazon продуктовая линейка "умных" розеток TP-Link использует один и тот же ключ шифрования, а конфигурация устройств устанавливается через приложение без надлежащей аутентификации. На основе данной информации злоумышленник может осуществить спуфинг-атаку и перехватить контроль над устройством. Эксперты опубликовали ссылку на видео с демонстрацией процесса эксплуатации уязвимости. По их словам, проблема затрагивает и другие устройства TP-Link, поскольку для управления используется одно и то же мобильное приложение. Далее исследователи проанализировали 32 приложения для 96 наиболее популярных на Amazon IoT-устройств с поддержкой Wi-Fi и Bluetooth и обнаружили похожие уязвимости. Перед публикацией отчета специалисты уведомили компании-производители о проблемах, однако так и не получили ответ. Как сообщил представитель LIFX в комментарии изданию The Register, компания устранила уязвимости в конце 2018 года и реализовала защитные меры, включая шифрование. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

4.02.2019 - 18:28 4.02.2019 - 18:28

Сообщение

#47

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Эксперты Positive Technologies нашли уязвимости в Schneider Electric EVLink Parking  Уязвимости позволяют отключить зарядную станцию, выполнить произвольные команды и получить доступ к web-интерфейсу. Специалисты компании Positive Technologies Владимир Кононович и Вячеслав Москвин обнаружили в зарядных станциях для корпоративного автопарка Schneider Electric EVLink Parking ряд опасных уязвимостей. С их помощью злоумышленник может отключить устройство, тем самым предотвратив зарядку автомобиля, выполнить произвольные команды и получить доступ к web-интерфейсу со всеми привилегиями. Уязвимости затрагивают версии EVLink Parking 3.2.0-12_v1 и более ранние. CVE-2018-7800: Наличие неизменяемых учетных данных, позволяющих злоумышленнику получить доступ к устройству. По системе оценивания CVSS v3 уязвимость получила 9,8 балла из максимальных 10. CVE-2018-7801: Позволяет удаленно выполнить произвольный код с максимальными привилегиями. По системе оценивания CVSS v3 уязвимость получила 8,8 балла из максимальных 10. CVE-2018-7802: Позволяет осуществить SQL-инъекции и получить доступ к web-интерфейсу со всеми привилегиями. По системе оценивания CVSS v3 уязвимость получила 6,4 балла из максимальных 10. Специалисты Schneider Electric рекомендуют использовать межсетевые экраны для ограничения удаленного доступа к зарядным станциям. Также доступно обновление прошивки, в котором уязвимости уже исправлены. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

5.02.2019 - 16:08 5.02.2019 - 16:08

Сообщение

#48

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Детские «умные» часы ENOX отзовут с рынка ЕС из-за рисков безопасности  Мобильное приложение для Android с функцией «родительского контроля» вызвало обеспоенность властей. Власти ЕС сообщили о намерении изъять c рынка детские «умные» часы ENOX Safe-KID-One в связи с угрозой конфиденциальности. Это первый случай, когда ЕС отзывает продукт из-за рисков безопасности. Согласно информации на сайте производителя часов, немецкой компании ENOX, модель Safe-KID-One оснащена рядом функций, в том числе встроенными GPS-трекером, микрофоном и динамиком, а также функцией вызова и отправки SMS-сообщений. Устройство поставляется с Android-приложением с функцией «родительского контроля» для отслеживания перемещения и звонков детей. Именно уязвимости в последнем стали причиной для отзыва часов Safe-KID-One с европейского рынка. Согласно оповещению RAPEX, коммуникация между сервером и часами осуществляется в незашифрованном виде, а доступ к данным можно получить без всякой аутентификации. В результате злоумышленник может с легкостью извлечь различную информацию, например, историю передвижения, номер телефона, серийный номер и пр. Более того, атакующий может отправить команду на любое устройство данной модели и заставить его перезвонить на другой номер телефона, вступить в общение с ребенком или определить его местоположение с помощью GPS. По словам итальянского эксперта по защите данных Кристиана Берниери (Christian Bernieri), поставляемое вместе с «умными» часами Android-приложение создано китайским разработчиком и, судя по всему, ENOX не обладает контролем над ним. В Google Play Store информация по этому приложению недоступна, а ссылка на политику конфиденциальности ведет на страницу в LinkedIn, на которой также нет никаких сведений. RAPEX (Rapid Exchange of Information System) - система оперативного оповещения о небезопасных потребительских товарах (за исключением пищевых продуктов, лекарственных препаратов, химических веществ и медицинского оборудования). Действует в странах Евросоюза и позволяет обмениваться информацией о некачественных продуктах, представляющих угрозу жизни и здоровью людей. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

5.02.2019 - 17:48 5.02.2019 - 17:48

Сообщение

#49

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

В LibreOffice и Apache OpenOffice обнаружена критическая уязвимость  Для эксплуатации уязвимости злоумышленнику достаточно заставить жертву открыть вредоносный ODT-файл. За окном 2019 год, однако, открыв безобидный с виду документ, пользователи по-прежнему рискуют стать жертвами киберпреступников. Как ни странно, на этот раз речь идет не об очередной уязвимости в Microsoft Office. Исследователь безопасности Алекс Инфюр (Alex Inführ) обнаружил критическую уязвимость в бесплатном офисном ПО с открытым исходным кодом LibreOffice и Apache OpenOffice, с которым работают миллионы пользователей Windows, MacOS и Linux по всему миру. Уязвимость (CVE-2018-16858) позволяет удаленно выполнить произвольный код, а для ее эксплуатации злоумышленнику достаточно заставить жертву открыть вредоносный ODT-файл. Проблема представляет собой уязвимость обхода каталога (directory traversal). Она позволяет атакующему выполнить встроенную в ПО библиотеку Python с помощью события onmouseover. Для эксплуатации уязвимости Инфюр создал ODT-файл с гиперссылкой, которую он сделал белой с целью скрыть от глаз жертвы. Гиперссылка содержала событие onmouseover, поэтому, когда жертва наводила курсор мыши в любую часть ссылки, на ее системе выполнялся доступный локально файл Python. По словам исследователя, файл Python с именем pydoc.py, поставляемый вместе с интерпретатором Python в ПО LibreOffice, принимает произвольные команды в одном из своих параметров и выполняет их через командную строку системы или консоль. Инфюр также опубликовал видео, в котором продемонстрировал, как ему удалось заставить событие вызвать в файле Python особую функцию. Эта функция в итоге выполнила подготовленную исследователем полезную нагрузку через командную строку Windows, причем совершенно незаметно для жертвы. Инфюр сообщил производителям о проблеме 18 октября 2018 года, и к концу месяца в LibreOffice она была исправлена с выходом версий 6.0.7/6.1.3. ПО Apache OpenOffice по-прежнему уязвимо. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

6.02.2019 - 13:31 6.02.2019 - 13:31

Сообщение

#50

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Уязвимость в macOS позволяет извлечь пароли  Проблема, получившая название KeySteal, затрагивает все версии macOS вплоть до 10.14.3 Mojave. Специалист в области безопасности Линус Хенце (Linus Henze) обнаружил уязвимость в операционной системе Apple macOS, предоставляющую возможность извлечь учетные данные из связки ключей (KeyChain) на компьютерах Мас без прав администратора или суперпользователя. Проблема, получившая название KeySteal, затрагивает все версии macOS вплоть до 10.14.3 Mojave. По сути она схожа с уязвимостью keychainStealer, описанной специалистом Патриком Уордлом (Patrick Wardle) в сентябре 2017 года. Хенце не раскрыл подробности об уязвимости, но опубликовал видео с демонстрацией ее эксплуатации (ниже). По его словам, под угрозой находится не только стандартный KeyChain, но и связки ключей, созданные пользователями. Проблема не затрагивает iCloud KeyChain («Связка ключей Cloud»), поскольку у данной функции иной принцип работы. Исследователь не намерен передавать Apple информацию об уязвимости. Свое решение он пояснил тем, что у компании нет полноценной программы вознаграждения за уязвимости в macOS. В настоящее время проблема остается неисправленной. KeyChain («Связка ключей») — программа macOS, предназначенная для хранения паролей и учетных данных. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

7.02.2019 - 10:40 7.02.2019 - 10:40

Сообщение

#51

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Android-телефоны могут быть взломаны при просмотре изображения в формате PNG  Осторожно! При открытии файла изображения на смартфоне следует проявлять большую осторожность, загружая его из Интернета или получая с помощью приложений для обмена сообщениями или электронной почты. Да, просто просмотр безобидно выглядящего изображения может взломать ваш смартфон Android — благодаря трем недавно обнаруженным критическим уязвимостям, которые затрагивают миллионы устройств, работающих под управлением последних версий мобильной операционной системы Google, от Android 7.0 Nougat до его нынешней Android 9.0 Pie. Уязвимости, идентифицированные как CVE-2019-1986, CVE-2019-1987 и CVE-2019-1988, были исправлены в Android Open Source Project (AOSP) компанией Google в рамках февральских обновлений безопасности Android . Однако, поскольку не каждый производитель мобильных телефонов выпускает обновления для системы безопасности каждый месяц, сложно определить, будут ли на вашем Android-устройстве эти обновления для системы безопасности получать в ближайшее время. И более того, будут ли вообще! Хотя инженеры Google еще не раскрыли каких-либо технических подробностей, объясняющих уязвимости, в обновлениях упоминаются исправление «ошибки переполнения буфера динамической памяти», «ошибок в SkPngCodec» и ошибок в некоторых компонентах, отображающих изображения в формате PNG. Согласно рекомендациям, одна из трех уязвимостей, которые Google считает самой серьезной, может позволить злонамеренно созданному файлу изображения Portable Network Graphics (.PNG) выполнять произвольный код на уязвимых устройствах Android. Как говорит Google, «наиболее серьезная из этих проблем — критическая уязвимость безопасности в Framework, которая может позволить удаленному злоумышленнику, использующему специально созданный файл PNG, выполнить произвольный код в контексте привилегированного процесса». Удаленный злоумышленник может использовать эту уязвимость, просто обманув пользователей, открыв вредоносный файл изображения PNG (который невозможно обнаружить невооруженным глазом) на своих устройствах Android, отправленных через службу мобильных сообщений или приложение электронной почты. С учетом этих трех недостатков Google исправила 42 уязвимости безопасности в своей мобильной операционной системе, 11 из которых оценены как критические, 30 — высокие и одна — средней тяжести. Технологический гигант подчеркнул, что у него нет сообщений об активной эксплуатации или диком злоупотреблении какой-либо из уязвимостей, перечисленных в февральском бюллетене по безопасности. Google заявил, что уведомил своих партнеров Android обо всех уязвимостях за месяц до публикации, добавив, что «исправления исходного кода для этих проблем будут выпущены в репозиторий Android Open Source Project (AOSP) в течение следующих 48 часов». securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

8.02.2019 - 19:33 8.02.2019 - 19:33

Сообщение

#52

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Apple устранила две 0Day-уязвимости в iOS  Уязвимости позволяют повысить привилегии на системе или выполнить произвольный код с правами ядра. Две уязвимости нулевого дня в iOS эксплуатировались в атаках на владельцев iPhone и iPad. Об этом сообщил руководитель команды Google Project Zero Бен Хоукс (Ben Hawkes) в своей публикации в Twitter. На данный момент неясно, использовались ли уязвимости в обычных киберпреступных операциях или же были задействованы в целевых кампаниях по кибершпионажу. Речь идет о проблемах CVE-2019-7286 и CVE-2019-7287 (обе представляют собой уязвимости повреждения памяти). Первая содержится в одном из ключевых компонентов операционной системы iOS – фреймворке Foundation. С ее помощью атакующий может повысить привилегии на системе. Вторая уязвимость затрагивает фреймворк I/O Kit, обрабатывающий передачу входных и выходных данных между программным и аппаратным обеспечением. Данная уязвимость позволяет выполнить произвольный код с правами ядра. Обе проблемы исправлены в версии iOS 12.1.4. Помимо прочего, данный релиз устраняет нашумевшую уязвимость в FaceTime, позволявшую шпионить за любым владельцем iPhone и iPad. Пользователям рекомендуется обновиться до новой версии ОС как можно скорее. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

10.02.2019 - 12:11 10.02.2019 - 12:11

Сообщение

#53

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 16990 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 349 Пол: М Репутация:  3334 3334

|

Системы охлаждения тысяч больниц и супермаркетов уязвимы ко взлому  Специалисты выявили более 7,5 тыс. систем, доступных из интернета. Тысячи систем температурного контроля в больницах и сетях супермаркетов, включая Marks & Spencer, Ocado и Way-On, по всему миру уязвимы к удаленным кибератакам из-за нежелания администрации изменить установленные по умолчанию пароли и реализовать прочие меры защиты. Речь идет о системах охлаждения производства шотландской компании Resource Data Management (RDM). Специалисты Safety Detective выявили более 7,5 тыс. систем, доступных из интернета, многие из них расположены в России, Великобритании, Малайзии, Бразилии, Австралии, Тайвани, Израиле, Германии, Исландии и Нидерландах. По данным исследователей, доступ к системам можно получить по HTTP (порты 9000, 8080, 8100 или 80), причем защищены они только легко угадываемыми дефолтными учетными данными. Во многих случаях доступ к web-интерфейсу осуществляется без авторизации, однако для модификации настроек потребуется пароль. Что интересно, некоторые из уязвимых систем можно найти просто через поиск в Google. Получив несанкционированный доступ к системам, злоумышленники получат возможность изменить настройки оборудования, пользовательские параметры и настройки оповещения о тревоге. В результате владельцы торговых сетей могут понести значительные финансовые убытки из-за порчи товаров. Для больниц риск гораздо серьезнее – изменение температурного режима медицинских холодильников может нанести вред хранящимся в них запасам крови, донорским органам или вакцинам. Эксперты проинформировали RDM о своих находках, однако представители компании вначале не придали им значения. Позже производитель признал наличие проблемы, однако возложил ответственность на пользователей, пояснив, что в руководстве по экслуатации есть пункт об обязательной смене установленных по умолчанию паролей, а сама компания не имеет возможности удаленного подключения к многим системам. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 349 ) |

|

|

|

|

|

|

10.02.2019 - 12:21 10.02.2019 - 12:21

Сообщение

#54

|

|

Авторитетный       Текущее настроение:  Вст. ник | Цитата Группа: Супер Стар Сообщений: 2412 Регистрация: 27.12.2018 Пользователь №: 92625 Награды: 81 Подарки: 155 Имя: Безликий Пол: М Репутация:  448 448

|

hook