Здравствуйте, гость ( Авторизация | Регистрация )

|

24.05.2019 - 12:50 24.05.2019 - 12:50

Сообщение

#111

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Intel исправила 34 уязвимости в своих продуктах  Одна из исправленных уязвимостей является критической, а еще семь – очень опасными. Компания Intel исправила 34 уязвимости в своих продуктах, в том числе критическую уязвимость в подсистеме CSME. 7 уязвимостей являются очень опасными, 21 – средней опасности и пять – неопасными. Эти баги никак не связаны с нашумевшими уязвимостями ZombieLoad, Fallout, RIDL и Store-to-Leak Forwarding, и для них выпущены отдельные исправления. Критическая уязвимость (CVE-2019-0153) существует в подсистеме CSME, используемой в реализации технологии Intel Active Management System. В свою очередь эта технология используется для удаленного управления компьютером за пределами выделенной памяти. С помощью уязвимости неавторизованный злоумышленник может повысить свои привилегии. Уязвимость связана с переполнением буфера и по системе оценивания опасности CVSS получили 9 баллов и 10. Проблема затрагивает версии CSME 12 вплоть до 12.0.34. В список уязвимостей высокой опасности вошли: CVE-2019-11085 – затрагивает Kernel Mode Driver в графических процессорах Intel i915 для Linux (до версии 5) и позволяет локальному атакующему повысить свои привилегии; CVE-2019-11094 – затрагивает прошивку Intel NUC и позволяет локальному атакующему повысить свои привилегии, вызвать отказ в обслуживании и раскрыть информацию; CVE-2019-0126 – затрагивает Intel Xeon Scalable Processor и семейство процессоров Intel Xeon Processor D и позволяет привилегированному пользователю повысить привилегии и вызвать отказ в обслуживании. Остальные очень опасные уязвимости затрагивают Intel Server Platform Services (CVE-2019-0089), Intel CSME (CVE-2019-0090), ПО Dynamic Application (CVE-2019-0086) и подсистему Dynamic Application Loader (CVE-2019-0170). securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

|

|

25.05.2019 - 19:28 25.05.2019 - 19:28

Сообщение

#112

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

WhatsApp сообщил об уязвимости приложения  В мессенджере WhatsApp обнаружена уязвимость, используя которую злоумышленники с помощью голосовых звонков могли устанавливать на телефон шпионское программное обеспечение.Как пишет Sky News, сама компания подтвердила наличие такой уязвимости. Хакеры могли устанавливать вредоносное ПО, используя функцию звонков в приложении. Чтобы «заразиться», пользователям не обязательно было отвечать на эти звонки. Мессенджер сообщил, что атакой было затронуто «определённое число пользователей». Компания утверждает, что уязвимость была закрыта в последних обновлениях WhatsApp. В апреле пользователи WhatsApp из разных стран мира пожаловались на ряд проблем в работе сервиса. russian.rt.com -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

25.05.2019 - 20:13 25.05.2019 - 20:13

Сообщение

#113

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Больше года мобильные Chrome, Safari и Firefox не предупреждали пользователей о фишинге  Сводная группа исследователей, состоящая из специалистов Университета штата Аризона и сотрудников PayPal, выяснила, что функциональность Google Safe Browsing не работала в мобильных браузерах (таких как Google Chrome, Firefox и Safari) с середины 2017 и до конца 2018 года. То есть даже если пользователь активировал все связанные с этой функциональностью настройки, предупреждения о возможной опасности посещаемых страниц все равно не отображались. Специалисты рассказывают, что проблема возникла из-за перехода на новый мобильный API, разработанный для оптимизации использования данных, который не функционировал должным образом. Выявить брешь в безопасности удалось благодаря исследовательскому проекту PhishFarm, начатому еще в 2017 году. Тогда аналитики создали 2380 фишинговых страниц, имитирующих настоящую страницу логина PayPal. Они не проверяли, насколько быстро их URL попадали в черные списки (подобные исследования уже проводились в прошлом), но сосредоточились на создании фишинговых страниц, использующих различные методы маскировки. Маскировка должна была помочь обмануть фильтры, после чего специалисты засекали время и проверяли, как быстро такие «скрытые» фишинговые страницы попали в списки опасных сайтов, если вообще попадали. Эксперты использовали для своих фишнговых страниц шесть типов маскировки, которые вполне успешно применяются злоумышленниками в реальном мире; A— разрешить всем просматривать фишинговую страницу, то есть режим без маскировки; B— разрешить только пользователям с мобильных устройств; C— разрешить доступ только пользователям из США с десктопных устройств; D— разрешать доступ пользователям из США с недесктопных устройств; E— блокировать посетителей с IP-адресов, которые связаны с поставщиками средств безопасности; F— разрешать только браузеры, в которых включен JavaScript. В рамках проекта PhishFarm исследователи протестировали черные списки Google Safe Browsing, Microsoft SmartScreen, US-CERT, Anti-Phishing Working Group, PayPal, PhishTank, Netcraft, WebSense, McAfee и ESET. Во время тестирования в 2017 году исследования обратили внимание, что методы маскировки A, E и F отлично срабатывали против мобильных браузеров, использующих черные списки Google Safe. В этих случаях фишинг не обнаруживался вовсе. Когда опыт повторили в 2018 году, результат остался тем же, после чего специалисты поняли, что Google Safe Browsing, похоже, попросту не работает для мобильных браузеров, и поспешили связаться с Google. xakep.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

27.05.2019 - 17:17 27.05.2019 - 17:17

Сообщение

#114

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Злоумышленники активно ищут уязвимые к BlueKeep Windows-системы  Кроме патча от Microsoft, также доступен микропатч для серверов, которые постоянно находятся в рабочем состоянии. Киберпреступники активно сканируют Сеть в поисках систем на базе ОС Windows, подверженных уязвимости BlueKeep (CVE-2019-0708), патч для которой компания Microsoft выпустила в середине мая (Windows XP, Windows 7, Windows Server 2003, Windows Server 2008 R2 и Windows Server 2008). Опасность бага заключается в том, что он не требует взаимодействия с пользователей и может использоваться для массированных атак наподобие вымогательской кампании WannaCry, от которой в 2017 пострадали сотни тысяч компьютеров по всему миру. Вскоре после выпуска патча ряд ИБ-экспертов заявили о создании рабочих эксплоитов для данной уязвимости, правда, в целях безопасности, исследователи воздержались от публикации своих PoC-кодов. Теперь же специалисты компании GreyNoise начали фиксировать первые попытки сканирования на предмет уязвимых к BlueKeep устройств. По словам экспертов, пока попытки сканирования осуществляются только одной группировкой (или злоумышленником), а для выявления уязвимых систем используются сеть Tor и модуль Metasploit. В конце минувшей недели специалисты платформы 0patch выпустили временный патч, предназначенный для серверов, постоянно находящихся в рабочем состоянии, которые нельзя перезагружать или устанавливать на них обновления от Microsoft. Новый патч не требует перезагрузки системы. В настоящее время он доступен только для 32-разрядных Windows XP SP3, но разработчики также планируют портировать его на Server 2003 и другие системы в зависимости от пожеланий пользователей securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

27.05.2019 - 17:30 27.05.2019 - 17:30

Сообщение

#115

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Неисправленная уязвимость в macOS позволяет запускать вредоносный код  Опубликованы подробности об уязвимости, позволяющей обойти встроенный механизм безопасности Gatekeeper. Исследователь безопасности из итальянской компании Segment Филиппо Кавалларин (Filippo Cavallarin) опубликовал подробности о неисправленной уязвимости в macOS 10.14.5 Mojave и более ранних версиях, позволяющей выполнить произвольный код без участия пользователя. С помощью уязвимости злоумышленник может обойти встроенный в macOS механизм безопасности Gatekeeper. Этот механизм защищает операционную систему от запуска недоверенных приложений путем проверки наличия выданного Apple цифрового сертификата. Как пояснил Кавалларин, Gatekeeper, рассматривающий внешние диски и сети как безопасные места, вместе с другими легитимными функциями macOS позволяет злоумышленникам запускать ненадежные приложения без предупреждения пользователя. С помощью функции автоматического монтирования в macOS и поддержки символических ссылок можно запускать произвольный код, и Gatekeeper не будет реагировать. В macOS пользователь может автоматически подключать сетевые ресурсы с помощью команды «autofs». Символьные ссылки представляют собой файлы, создающие ссылку на файлы или папки, хранящиеся в другом месте, включая общий сетевой ресурс. Содержащиеся в архивах ссылки не проверяются, чем может воспользоваться злоумышленник и заставить пользователя кликнуть на них для получения доступа к удаленному контенту. Представленный Кавалларином метод атаки очень прост. Работая над ее концепцией, исследователь добавил в файлы «Калькулятора» bash-скрипт для запуска различных исполняемых фалов, в данном случае iTunes. Кроме того, Кавалларин модифицировал иконку «Калькулятора». Исследователь уведомил Apple об уязвимости 22 февраля нынешнего года. Компания должна была выпустить исправление в текущем месяце, но, по словам Кавалларина, уязвимость по-прежнему воспроизводится. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

28.05.2019 - 19:13 28.05.2019 - 19:13

Сообщение

#116

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Почти 1 млн компьютеров все еще уязвим к BlueKeep  Уязвимость может использоваться для атак наподобие WannaCry и NotPetya. Несмотря на то, что компания Microsoft выпустила патч для уязвимости удаленного выполнения кода CVE-2019-0708, также известной как BlueKeep, порядка двух недель назад, более 963 тыс. компьютеров все еще находятся под угрозой атак, показало исследование , проведенное специалистами компании Errata Security. CVE-2019-0708 затрагивает версии Windows 2003, XP, Windows 7, Windows Server 2008 и 2008 R2 и позволяет неавторизованному атакующему выполнить произвольный код и перехватить контроль над устройством путем отправки специально сформированных запросов к службам удаленного рабочего стола, при этом взаимодействие с пользователем не требуется. Данная уязвимость довольно опасна, поскольку может предоставить возможность осуществить масштабные кибератаки наподобие WannaCry и NotPetya. Как показывают результаты сканирования, далеко не все пользователи и организации установили патч, подвергая себя риску. Ранее несколько ИБ-исследователей заявили о создании рабочих PoC-кодов для эксплуатации уязвимости, однако из соображений безопасности не опубликовали их. Тем не менее, специалисты компании GreyNoise уже зафиксировали первые попытки сканирования Сети на предмет на предмет уязвимых к BlueKeep устройств. По словам экспертов, пока попытки сканирования осуществляются только одной группировкой (или злоумышленником), а для выявления уязвимых систем используются сеть Tor и модуль Metasploit. securitylab.ru Отключите службы RDP. Заблокируйте порт 3389 с помощью брандмауэра. Включите проверку подлинности на уровне сети (NLA), если Windows XP -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

31.05.2019 - 8:51 31.05.2019 - 8:51

Сообщение

#117

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

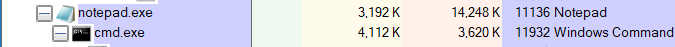

В «Блокноте» Windows обнаружена критическая уязвимость  Уязвимость позволяет удаленно выполнить код. Специалист проекта Google Project Zero Тэвис Орманди (Tavis Ormandy) сообщил об уязвимости в текстовом редакторе Notepad («Блокнот») в составе ОС Windows, позволяющей удаленно выполнить код. Исследователь передал информацию о проблеме компании Microsoft, предоставив инженерам 90 дней на исправление бага. Пока Орманди воздержался от публикации технических подробностей об уязвимости, отметив лишь, что она связана с повреждением памяти. Он также опубликовал скриншот, на котором продемонстрирована эксплуатация уязвимости для вызова командной строки.  Исследователь отметил, что в его распоряжении уже имеется готовый рабочий эксплоит для данного бага. В минувшем году Орманди сообщил об уязвимости в двух версиях одного из самых популярных BitTorrent-клиентов uTorrent, позволяющей выполнить код на атакуемой системе, получить доступ к загружаемым файлам и следить за историей загрузок. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

3.06.2019 - 20:15 3.06.2019 - 20:15

Сообщение

#118

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Для неисправленной уязвимости в Windows 10 доступен временный патч  Эксплоит для данной уязвимости был ранее размещен в открытом доступе. Специалисты платформы 0patch выпустили микропатч для неисправленной уязвимости в «Планировщике задач» в Windows 10, эксплоит для которой ранее опубликовала ИБ-эксперт, известная в Сети как SandboxEscaper. Согласно описанию, данный баг связан с тем, как процесс Task Scheduler изменяет разрешения DACL (Discretionary Access Control List, список избирательного управления доступом) для отдельного файла. Уязвимость позволяет атакующему повысить права на системе до уровня администратора и может быть проэксплуатирована с помощью специально сформированного файла .job. Предложенный микропатч запускает корректирующие инструкции в памяти и блокирует возможность изменения набора разрешений для системных файлов, которыми обладают непривилегированные пользователи. В настоящее время патч доступен для 32-, и 64-разрядных версий Windows 10 (1809), а также Windows Server 2019. Для прочих редакций ОС разработчики планируют представить патч позже. Для загрузки патча требуется установить клиент 0patch. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

4.06.2019 - 20:40 4.06.2019 - 20:40

Сообщение

#119

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Детские мобильные игры представляют угрозу безопасности  Ко Дню защиты детей компания Ростелеком-Solar провела исследование уязвимостей в популярных мобильных игровых приложениях для детей. Как показал анализ 14-ти игр, обнаруженные в них уязвимости могут привести к полной утрате конфиденциальности пользовательских данных, включая платежные данные. Большинство мобильных игр содержат платные опции, весьма востребованные у аудитории. Многие пользователи готовы платить за те или иные игровые преимущества, и в первую очередь – дети. Однако в случае, если приложение не безопасно, персональные и платежные данные игроков могут стать добычей киберпреступников. Хотя для исследования были выбраны бесплатные приложения, многие из них позволяют делать внутриигровые покупки, тем самым ставя под угрозу безопасность платежных данных. Исследователи провели сравнительный анализ безопасности следующих приложений: 3D Лабиринт, Angry Birds 2, Asterix and Friends, Cut the Rope, Disney Crossy Road, Dragons: Rise of Berk, LEGO® NINJAGO®: Ride Ninja, Minion Rush: «Гадкий Я», «Лунтик: Детские игры», «Маша и Медведь: Игры для Детей», «Ми-ми-мишки», «Смешарики. Крош», «Таинственные дела Скуби-Ду» и «Три Кота Пикник». Все приложения рассматривались в вариантах для мобильных операционных систем iOS и Android. Как показало исследование, более чем в 80% уязвимых Android-приложений ключ шифрования вшит в исходный код. Благодаря этому злоумышленник без труда может получить доступ к содержащимся в них данным. По версии Ростелеком-Solar, самыми защищенными Android-играми для детей являются: «Три Кота Пикник» (DevGame OU), «Маша и Медведь: Игры для Детей» (Hippo Games for Kids) и «Таинственные дела Скуби-Ду» (Warner Bros). Их общий уровень защищенности равен 4.6, 4.6 и 4.1 балла соответственно из максимальных 5-ти. Наиболее уязвимым приложением признана игра Disney Crossy Road (Disney) – 0.9 балла из 5.0. iOS-версии приложений оказались менее защищенными по сравнению с Android-аналогами. Лишь приложению LEGO® NINJAGO®: Ride Ninja (LEGO System A/S) удалось продемонстрировать уровень защищенности в 2,6 балла из 5-ти (показатель чуть выше среднего по отрасли). Наименее защищенными играми под iOS признаны «Три Кота Пикник» (DevGame OU) и «Маша и Медведь: Игры для Детей» (Indigo Kids) – их общий уровень защищенности равен 0.0 балла. Во всех исследованных игровых iOS-приложениях используется слабый алгоритм хеширования, потенциально ведущий к компрометации пользовательских данных. Кроме того, они подвержены уязвимостям, позволяющим выполнить вредоносный код на смартфоне или осуществить атаку на приложение. Напомним, ко Дню защиты детей специалисты «Лаборатории Касперского» провели собственное исследование , согласно которому каждый десятый школьник в России тратит все свое свободное время на online-игры. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

|

|

5.06.2019 - 19:16 5.06.2019 - 19:16

Сообщение

#120

|

|

Старейшина           Текущее настроение:  Вст. ник | Цитата Группа: Легенда Сообщений: 17030 Регистрация: 14.06.2011 Пользователь №: 46131 Из: Везде Награды: 34 Подарки: 350 Пол: М Репутация:  3339 3339

|

Уязвимость в Windows позволяет обойти блокировку экрана  Проблема связана с функцией аутентификации на уровне сети и проявляется в случае временного разъединения подключения по RDP. ИБ-эксперты обнародовали информацию о новой уязвимости, затрагивающей протокол удаленного рабочего стола (RDP) в операционной системе Microsoft Windows, которая предоставляет возможность обойти блокировку экрана во время сеанса удаленного подключения. Баг, получивший идентификатор CVE-2019-9510, затрагивает редакцию Windows 10 (начиная с версий 1803, Server 2019 и выше). Как пояснили эксперты, проблема связана с функцией аутентификации на уровне сети (Network Level Authentication, NLA) и проявляется в случае временного разъединения подключения по RDP (даже если пользователь специально установил блокировку экрана во время сеанса). При повторном автоматическом подключении сессия восстанавливается в разблокированном виде. Данная уязвимость позволяет обойти механизмы двухфакторной аутентификации, такие как Duo Security MFA, а также другие методы блокировки, реализованные организациями, отмечают специалисты. Атака довольно проста: жертва подключается к системе на базе Windows 10 или Server 2019 через службу удаленного рабочего стола, блокирует сеанс удаленного подключения и оставляет устройство без присмотра; злоумышленник получает возможность нарушить подключение и получить доступ к удаленной системе без всяких учетных данных. Нюанс заключается в том, что для атаки преступнику требуется физический доступ к целевому устройству. Исследователи проинформировали Microsoft об уязвимости в апреле нынешнего года, однако компания отказалась рассматривать ее как проблему безопасности и, судя по всему, не намерена выпускать патч в ближайшее время. securitylab.ru -------------------- Не говори что мне делать и я не скажу куда тебе идти.

-------------------- Подарки: (Всего подарков: 350 ) |

|

|

|

|

|

|

|

1 чел. читают эту тему (гостей: 1, скрытых пользователей: 0)

Пользователей: 0

|

| Текстовая версия | Сейчас: 17.06.2025 - 10:43 |